【安全預警】勒索病毒攻擊重現

發布時間:

2018.03.01 | 來源:

帕拉迪

近日,湖南的(de)兩家醫院相繼遭到了勒索病毒的(de)攻擊,這不僅給醫院的(de)日常運作增添了麻煩,同時也造成了不良的(de)社會響應。痛定思痛,本期就和(hé)大家聊下關于勒索病毒的(de)若幹問題,并提供相應的(de)解決方法,所有(yǒu)企業客戶可(kě)以以此建議為(wèi)參考做(zuò)好提前防禦!

勒索病毒就是一(yī)種惡意軟件,在設備上運行(xíng)就會加密或銷毀相應的(de)計算機(jī)文件,造成企業以及個人的(de)業務損失。

一(yī)般的(de)傳播途徑為(wèi):

1、 通過社交網絡或是電子(zǐ)郵件的(de)附件形式發送給受害者,誘使其點擊運行(xíng)從而造成破壞。

2、 通過系統的(de)安全漏洞或者通過系統弱密碼暴力破解,控制系統的(de)操作權限從而實施破壞;

為(wèi)了讓大家了解勒索病毒的(de)威脅及工作原理(lǐ),漢武安全實驗室搭建了一(yī)套環境重現病毒的(de)整個加密及感染過程。

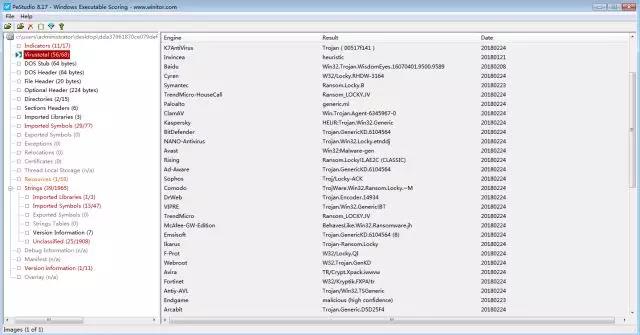

一(yī)、通過下載pestudio對病毒文件進行(xíng)分析,在virustotal模塊中可(kě)以知道(dào)這個文件是否已經被主流殺毒軟件廠商(shāng)标識了病毒特征從而判斷是否是病毒文件。建議大家以後接受一(yī)些exe/bin等格式的(de)文件不要直接運行(xíng),最好通過這個軟件提前檢測下。

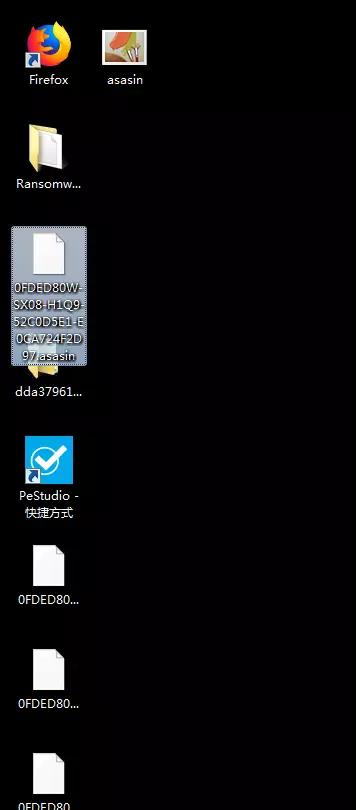

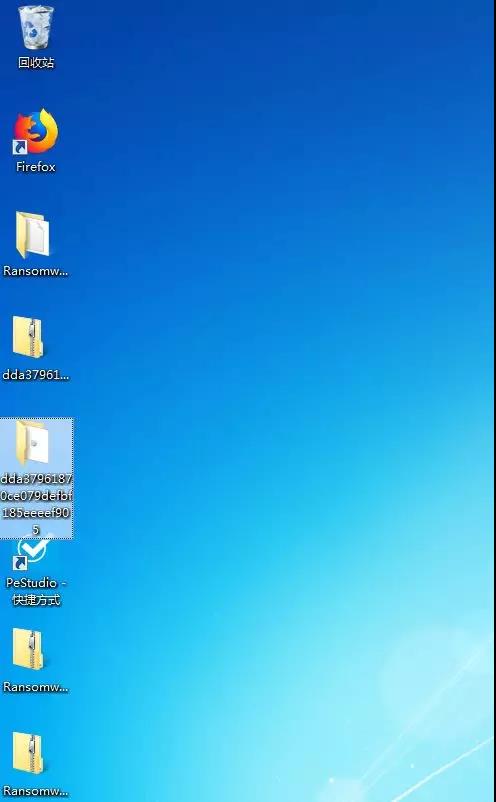

二、在網上下載勒索病毒樣本,改變其格式為(wèi)exe文件雙擊運行(xíng),大家可(kě)以觀察下我桌面的(de)文件狀态的(de)變化。

感染前後對比

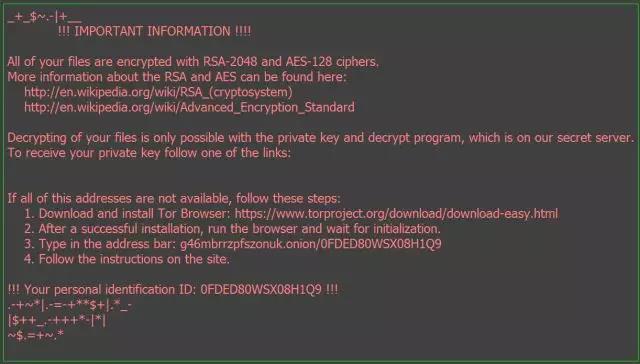

三、感染後,病毒會在桌面提供一(yī)個頁面,用于告訴受害者如(rú)何提交贖金。一(yī)般贖金支付方式以tor洋蔥網絡訪問暗網的(de)鏈接(主要是為(wèi)了實現網絡匿名無法追溯)呈現,并以比特币支付。因為(wèi)其實現的(de)加密方式是基于RSA(公私鑰)和(hé)AES(對稱加密),私鑰隻有(yǒu)黑客擁有(yǒu),理(lǐ)論上需要解密文件繳納贖金是唯一(yī)解。最糟糕的(de)是你繳納了贖金,黑客也不一(yī)定為(wèi)你解密。天下最痛苦的(de)事情莫過于此!

如(rú)遇到此類情況,第一(yī)時間應急響應措施:

1、立即斷開已經感染的(de)主機(jī)系統的(de)網絡連接,防止進一(yī)步擴散;

2、采用數據恢複軟件、磁盤硬件數據恢複服務進行(xíng)數據恢複,盡可(kě)能挽回數據損失;

3、已經感染終端,根據終端被加密數據重要性決定處置方式,安裝全新操作系統,并完善操作系統補丁、安裝防病毒軟件并通過檢查确認無相關漏洞後再恢複網絡連接。

那怎麽做(zuò)才能讓自(zì)己避免陷入被動?既然事後于事無補,我們(men)防禦思路應該集中在事前和(hé)事中。以下是我們(men)的(de)一(yī)些安全建議:

1.數據備份。當然僅僅做(zuò)好數據備份還不夠,我們(men)需要日常對備份的(de)數據進行(xíng)恢複演練。這樣在遭到破壞的(de)第一(yī)時間才能做(zuò)出應急應對。

2.保持系統的(de)更新。雖然在實際的(de)生産過程中,更新系統的(de)業務連續性驗證會比較麻煩,但是為(wèi)了做(zuò)好安全,作為(wèi)企業的(de)IT管理(lǐ)人員還是應該積極的(de)面對這些麻煩事。

3.避免弱密碼利用。設置高(gāo)強度的(de)密碼,并做(zuò)好周期性的(de)改密計劃。

4.核心資産做(zuò)好防護。核心就是做(zuò)好隔離(lí),有(yǒu)物理(lǐ)網絡的(de)隔離(lí),也可(kě)以通過防火牆ACL進行(xíng)端口級别的(de)控制。

5.終端安全。為(wèi)每個終端安裝主流版本的(de)殺毒軟件,并保證病毒特征庫的(de)更新。

極為(wèi)重要!!!加強內(nèi)部員工的(de)安全培訓。譬如(rú):郵件的(de)附件、社交工具傳輸的(de)執行(xíng)文件不輕易點擊。

針對此類事件,

帕拉迪建議提前做(zuò)好預防方為(wèi)上策!

帕拉迪推出的(de)IAM系統就專門治理(lǐ)企業數據中心業務及主機(jī)的(de)弱口令問題及核 心權限訪問控制問題;讓網絡中每個進出數據中心的(de)行(xíng)為(wèi)都可(kě)管理(lǐ)、可(kě)控制、可(kě)追朔 。

1.通過IAM-SMS運維審計模塊對資産進行(xíng)資産弱密碼周期性的(de)自(zì)動修改,防止弱密碼的(de)暴力破解。

2.通過IAM-SCM準入控制模塊防止未授權IP訪問重要資産的(de)管理(lǐ)端口。

3.通過IAM-WEB安全模塊為(wèi)業務系統進行(xíng)安全建模,防止黑客通過WEBSHELL網頁木馬上傳此類勒索病毒進一(yī)步感染核心服務器。